PENGERTIAN NESSUS DAN CARA KERJA NYA

1. Pengertian Nessus

Nessus dibuat oleh

Renaud Deraison pada tahun 1998. Nessus adalah salah satu scanner keamanan

jaringan yang harus digunakan oleh administrator system. Nessus merupakan

sebuah software scanning, yang dapat digunakan untuk meng-audit keamanan sebuah

sistem, seperti vulnerability, misconfiguration, security patch yang belum

diaplikasikan, default password, dan denial of service Nessus berfungsi untuk

monitoring lalu-lintas jaringan.

Pada era global ini,

keamanan sistem informasi berbasis Internet harus sangat diperhatikan, karena

jaringan komputer Internet yang sifatnya publik dan global pada dasarnya tidak

aman. Pada saat data terkirim dari suatu terminal asal menuju ke terminal

tujuan dalam Internet, data itu akan melewati sejumlah terminal yang lain yang

berarti akan memberi kesempatan pada user Internet yang lain untuk menyadap

atau mengubah data tersebut. Sistem keamanan jaringan komputer yang terhubung

ke Internet harus direncanakan dan dipahami dengan baik agar dapat melindungi

sumber daya yang berada dalam jaringan tersebut secara efektif.

2. Tujuan

Tujuan dari penggunaan

Nessus adalah untuk mengetahui kelemahan dari suatu perangkat atau suatu sistem

didalam komputer. Sehingga setelah menggunakan nessus diharapkan para pengguna

mampu dengan lebih baik menjaga sistem didalam komputernya dan menutup dan

membuka port sesuai kebutuhan agar tak digunakan oleh pihak-pihak yang tidak

bertanggung jawab

Ø FUNGSI/ KEGUNAAN/ KERUGIAN

a) Fungsi dan Kegunaan

Nessus merupakan sebuah

program yang dapat digunakan untuk mencari kelemahan pada sebuah sistem

komputer. Nessus juga dapat melakukan pengecekan terhadap kerentanan system

komputer, dan meningkatkan keamanan sistem yang kita miliki.

Nessus dapat pula

digunakan untuk melakukan audit sebagai berikut:

1) credentialed and un-credentialed port

scanning.

2) network based vulnerability scanning.

3) credentialed based patch audits for

Windows and most UNIX platforms.

4) redentialed configuration auditing of

most Windows and UNIX platforms.

5) robust and comprehensive credentialed

security testing of 3rd party applications.

6) custom and embedded web application

vulnerability testing.

7) SQL database configuration auditing.

8) software enumeration on Unix and

Windows.

9) Testing anti-virus installs for out-of

date signatures and configuration errors.

b) Kerugian

(Belum di temukan

kerugian)

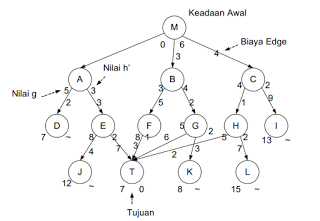

3. CARA KERJA

Nessus melakukan

scaning berdasarkan Security Policy Plugin yang kita aktifkan (enabled) sebelum

melakukan scaning. Security Policy sendiri merupakan suatu set aturan yang

menetapkan hal-hal apa saja yang diperbolehkan dan apa saja yang dilarang

terhadap penggunaan atau pemanfaatan akses pada asebuah system selama operasi

normal.

Contoh misal, nesus

dapat mengetahui port mana saja yang terbuka pada sebuah komputer yang

terhubung ke sebuah jaringan, misalnya internet. Dengan mengetahui port mana

saja yang

terbuka, kita dapat

mengetahui kemungkinan penyebab kerusakan atau mengetahui jalur mana saja yang

dimungkinkan untuk mengakses komputer kita.

Berikut beberapa tool

yang ada di Nessus:

PERCOBAAN

Disini saya menggunakan

pengujian dengan menggunakan dua tool:

1.

Advanced Scan

2.

Basic network scan

a)

Metode

Berikut proses yang dilakukan saat

melakukan scaning menggunakan Nessus:

1. Contoh

scan menggunakan Advanced scan di Nessus dengan website http://portal-hewan.norton.web.id

portal-hewan.norton.web.id adalah menjelaskan

tentang macam – macam hewan dan klasifikasi nya.

Hasil dari scanner website portal-hewan.norton.web.id

- Description/Deskripsi yang

artinya :

Plugin ini adalah scanner port SYN 'half-open'. Ini

akan cukup cepat bahkan terhadap target firewall. Perhatikan bahwa pemindaian

SYN kurang mengganggu daripada pemindaian TCP (koneksi penuh) terhadap layanan

yang rusak, namun mungkin menyebabkan masalah pada firewall yang kurang kuat

dan juga membiarkan koneksi tidak tertutup pada target jarak jauh, jika

jaringan terisi.

- Solucition/Solusi

Lindungi target Anda dengan filter IP

1. Contoh scan dengan menggunakan Basic network

scan dengan website nationalgeographic.co.id

National Geographic adalah untuk meningkatkan dan

menyebarkan pengetahuan geografi. Misinya adalah menginspirasi, mencerahkan, dan mengajar

(inspire, illuminate and teach).

Ø Description/Deskripsi

Server

DNS remote merespons permintaan untuk domain pihak ketiga yang tidak memiliki

bit rekursi.

Ini

memungkinkan penyerang jarak jauh menentukan domain mana yang baru saja

diselesaikan melalui server nama ini, dan oleh karena itu host mana yang baru

saja dikunjungi.

Misalnya,

jika penyerang tertarik pada apakah perusahaan Anda menggunakan layanan online

dari lembaga keuangan tertentu, mereka akan dapat menggunakan serangan ini

untuk membangun model statistik mengenai penggunaan perusahaan dari lembaga

keuangan tersebut. Tentu saja, serangan tersebut juga bisa digunakan untuk

menemukan mitra B2B, pola surfing web, server surat eksternal, dan lainnya.

Catatan:

Jika ini adalah server DNS internal yang tidak dapat diakses ke jaringan luar,

serangan akan terbatas pada jaringan internal. Ini mungkin termasuk karyawan,

konsultan dan pengguna potensial di jaringan tamu atau koneksi WiFi jika

didukung.

Ø Solution/Solusi

Perangkat

lunak DNS dapat diperbaiki dengan menghungi vendor.

Berikut proses yang dilakukan saat melakukan scaning

menggunakan Nessus.

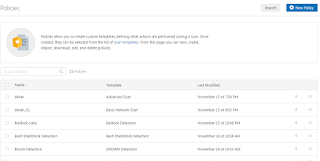

1. Langkah

Pertama Memilih New Policy pada menu Policies.

2. Kemudian

mengisi Form di mulai dari General Setting, Credentials, Plugins, dan

Preferences. Seperti gambar dibawah ini :

3. Selanjutnya,

langkah untuk melakukan scanning

terlebih kita membuat new scan pada menu scan, dengan mengisi form

seperti gambar dibawah ini

4. Setelah semua form

telah terisi dan target telah ditentukan, kemudian memilih create scan dan

menunggu proses yang sedang berjalan .

Dan yang sudah terisi

formnya:

b) Hasil

Hasil Scan dapat

dilihat pada menu Results. Contoh hasil Scan yang telah dilakukan sebelumnya,

seperti gambar berikut,

c) Definisi :

1)

Synopsis (ringkasan)

Berisi tentang

ringkasan dari hasil scan, yaitu “Hal ini memungkinkan untuk mendapatkan

informasi dari remote host”.

2) Description

(deskripsi)

Deskripsi menjelaskan

deskripsi/ gambaran dari mDNS, yaitu didapatnya informasi tentang

jenisnya sistem operasi dan versi yang tepat, nama host, dan daftar layanan

sedang berjalan.

3) Solution

(solusi)

Diperoleh solusi,

“Menyaring lalu lintas masuk ke port UDP 5353 jika diinginkan.”

Maksudnya, untuk

mencegah terjadnya serangan, sitarget harus membatasi jalur port UDP 5353.

4) Plugin

Informasi

Disana kita dapat

mengetahui tipe plugin yang digunakan yaitu remote, plugin publication

date(waktu publikasi plugin), dan plugin last modification date (waktu

modifikasi terakhir plugin).

5) Risk

information (informasi resiko)

Disana diberikan hasil

tentang tingkat resiko, CVSS base score, dan CVSS Vector Score.

6) Plugin

Output (informasi yang didapat)

Disana dijelaskan bahwa

nessus berhasil mendapatkan informasi tentang mDNS hostname, Advetised service

(service name, port number), CPU type, dan OS yang digunakan.

KESIMPULAN

Berdasarkan uraian di

atas dapat diambil kesimpulan sebagai berikut :

a. Jaringan komputer

internet yang sifatnya publik dan global pada dasarnya kurang aman.

b. Untuk meningkatkan

keamanan jaringan internet dapat menggunakan beberapa metode, contohnya metode

authentikasi, penggunaan metode enkripsi-dekripsi, dan menggunakan Firewall.

c. Kelemahan suatu

sistem jaringan dapat dilihat dengan menggunakan tool-tool seperti scanner,

TCP/IP assembler, Network Protocol Analyzer, dan lain-lain.

d. Selain teknologi

yang berguna untuk menjaga keamanan jaringan internet, faktor orang, dalam hal

ini pengguna jaringan internet, harus juga mempunyai etika berinternet yang

baik.

Nessus adalah sebuah

program yang berfungsi sebagai security scanner yang akan mengaudit

jaringan yang dituju lalu menentukan kelemahan-kelemahan dari jaringan yang

dituju. Nessus juga dapat menghasilkan informasi berupa deskripsi target,

kondisi target, serta solusi dari kelemahan/ permasalahan yang dialamai

komputer target.

Sumber : http://defhawk.blogspot.co.id/2013/07/nessus-vulnerability-scanner.html